Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Inscreva-seAlerta da ThreatLabz: vulnerabilidades de VPN da Ivanti exploradas por hackers, novas vulnerabilidades de dia zero representam risco crítico

INTRODUÇÃO

A Ivanti, uma empresa de gestão e segurança de TI, emitiu um alerta sobre múltiplas vulnerabilidades de dia zero em seus produtos de VPN explorados por hackers apoiados pelo Estado chinês desde dezembro de 2023. A divulgação inicial envolveu dois CVEs (CVE-2023-46805 e CVE-2023-21887) permitindo que um invasor remoto execute desvios de autenticação e explorações de injeção de comando remoto. A Ivanti lançou uma correção que foi imediatamente contornada por duas falhas adicionais (CVE-2024-21888 e CVE-2024-21893) que permitem que um invasor execute o escalonamento de privilégios e explorações de falsificação de solicitações no servidor.

A Agência de Segurança Cibernética e de Infraestrutura (CISA) divulgou um comunicado inicial, bem como uma diretiva emergencial (ED-24-01) estabelecendo o cronograma para mitigar os dois problemas originais até às 23:59 EST do dia 22 de janeiro de 2024. Após a descoberta de duas novas vulnerabilidades e nenhuma correção disponível, a CISA emitiu uma orientação suplementar à diretiva emergencial instruindo as agências do Poder Executivo Civil Federal a desconectar todas as instâncias das soluções Ivanti Connect Secure (ICS) e Ivanti Policy Secure (IPS) até às 23:59 EST do dia 2 de fevereiro de 2024 das redes de agências.

Recomendações

Para CVE-2023-46805 e CVE-2023-21887

- Aplique a correção: a Ivanti lançou uma correção para resolver as duas vulnerabilidades iniciais. Os usuários são aconselhados a aplicar essa correção imediatamente para proteger seus sistemas.

- Redefinição de fábrica antes da correção: a Ivanti recomenda que os usuários realizem uma redefinição de fábrica em seu dispositivo antes de aplicar a correção. Esta medida de precaução visa evitar que possíveis criminosos obtenham persistência de atualização no ambiente.

Para CVE-2023-21888 e CVE-2023-21893

- Orientação suplementar da CISA (ED-24-01): a CISA instruiu as agências federais a desconectar todas as instâncias dos produtos Ivanti Connect Secure e Ivanti Policy Secure das redes das agências. Embora a orientação da CISA exija isso das agências do FCEB, a CISA recomenda fortemente que todas as organizações sigam os passos recomendados.

- Aplique as correções assim que estiverem disponíveis, seguindo as orientações recomendadas.

Para todos os problemas descobertos

- Priorizar a segmentação de todos os sistemas possivelmente impactados dos recursos da empresa para reduzir o raio de ação.

- Continuar a atividade de caça a ameaças para todos os dispositivos conectados a produtos da Ivanti afetados.

- Monitorar os serviços de gerenciamento de identidade e anomalias de autenticação.

- Auditar ativamente contas privilegiadas criadas ou atualizadas recentemente.

- Alternar certificados, chaves e senhas de todos os sistemas e aplicativos conectados ou expostos.

Atribuição

Acredita-se que o UTA0178, grupo de hackers apoiado pelo governo da China e motivado por espionagem, seja responsável pela exploração de vulnerabilidades na VPN Ivanti Connect Secure (ICS). O mesmo grupo foi responsabilizado pelos ataques concentrados nas Filipinas usando as famílias de malware MISTCLOAK, BLUEHAZE e DARKDEW.

Como funciona

Os invasores foram observados explorando duas vulnerabilidades, CVE-2023-46805 (uma vulnerabilidade de desvio de autenticação com uma pontuação CVSS de 8,2) e CVE-2024-21887 (uma vulnerabilidade de injeção de comando encontrada em vários componentes da web com uma pontuação CVSS de 9,1), para obter acesso aos dispositivos da VPN ICS. A atividade inicial foi observada já em 3 de dezembro de 2023. Eles usavam principalmente recursos nativos do sistema, mas algumas ferramentas também foram implantadas.

As ferramentas usadas pelos criminosos incluem:

- PySoxy e BusyBox para permitir atividade pós-exploração

- Backdoor passivo ZIPLINE

- Dropper THINSPOOL

- LIGHTWIRE

- Web shells WIREFIRE, BUSHWALK e CHAINLINE

- WARPWIRE

Cadeia de ataque

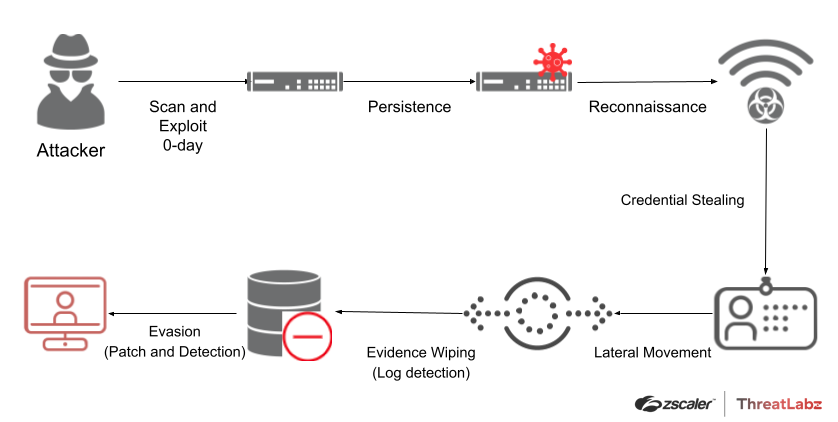

Figura 1: diagrama representando a cadeia de ataque

Possível execução

- Exploração inicial: os invasores realizaram varreduras em massa em busca de dispositivos vulneráveis e potencial exploração automatizada.

- Persistência: os invasores implantaram diferentes variações de web shells nos dispositivos alvo após a exploração bem-sucedida. Depois de obter uma posição inicial, o invasor pode roubar dados de configuração, modificar arquivos existentes, baixar arquivos remotos e reverter o túnel dos dispositivos. Além disso, os invasores fizeram backdoor em arquivos de configuração e implantaram ferramentas adicionais.

- Reconhecimento: os invasores realizaram reconhecimento dos sistemas e aplicativos internos por meio de conexões proxy.

- Roubo de credenciais: os invasores injetaram um malware personalizado baseado em JavaScript, chamado WARPWIRE, em uma página de login usada pelos usuários para capturar e exfiltrar credenciais em texto simples.

- Movimentação lateral: os invasores movimentaram-se lateralmente usando credenciais comprometidas para se conectarem a sistemas internos via RDP, SMB e SSH.

- Limpeza de evidências: os invasores foram observados limpando logs e até mesmo restaurando o sistema para um estado limpo após implantar suas cargas.

- Evasão (correção e detecção): em alguns casos, os invasores modificaram a ferramenta de verificação de integridade (ICT) para desativá-la e impedi-la de sinalizar quaisquer modificações ou adições no sistema como medida para evitar a detecção. Até mesmo a ferramenta ZIPLINE usada pelos invasores é capaz de contornar a detecção da ICT, adicionando-se a lista de exclusão utilizada pela ferramenta ICT. Além disso, à medida que os ataques foram sendo descobertos e divulgados, os atacantes adaptaram-se rapidamente, modificando as ferramentas para evitar a detecção. Como resultado, novas variantes do ataque inicial estão sendo observadas em ataques mais recentes.

Como a Zscaler pode ajudar

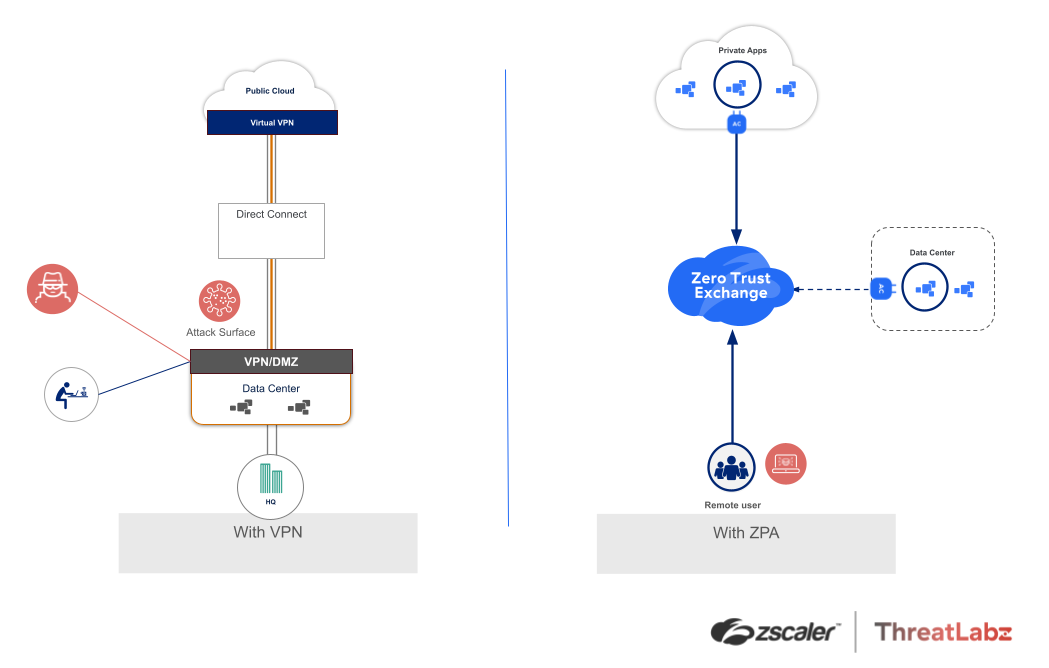

A solução nativa da nuvem de acesso à rede zero trust (ZTNA) da Zscaler oferece aos usuários acesso rápido e seguro a aplicativos privados para todos os usuários, de qualquer local. Reduza a superfície de ataque e o risco de movimentação lateral de ameaças: chega de endereços IP de acesso remoto expostos à internet e conexões seguras intermediadas de dentro para fora. É fácil implantar e aplicar políticas de segurança consistentes para usuários presenciais e remotos.

O Zscaler Private Access™ (ZPA) permite que as organizações protejam o acesso privado a aplicativos de qualquer lugar. Conecte usuários a aplicativos, nunca à rede, com segmentação de usuário para aplicativo baseada em IA. Evite a movimentação lateral de ameaças com conexões de dentro para fora.

- Implemente proteção abrangente contra ameaças cibernéticas e de dados para aplicativos privados com proteção integrada de aplicativos, deception e proteção de dados.

Figura 2: as vulnerabilidades da VPN abrem portas para ameaças cibernéticas. Proteja-se contra esses riscos com a arquitetura zero trust.

O zero trust é uma arquitetura fundamentalmente diferente daquelas construídas sobre firewalls e VPNs. Ele oferece segurança como serviço na nuvem e na borda, em vez de exigir o retorno do tráfego para pilhas complexas de dispositivos (sejam de hardware ou virtuais). Ele fornece conectividade segura e individual de qualquer tipo; por exemplo, conectando qualquer usuário diretamente a qualquer aplicativo. Não coloca nenhuma entidade na rede como um todo e segue o princípio do acesso de privilégio mínimo. Em outras palavras, com zero trust, a segurança e a conectividade são dissociadas com sucesso da rede, permitindo contornar os desafios acima mencionados das abordagens baseadas em perímetro. A arquitetura de zero trust:

- Minimiza a superfície de ataque eliminando firewalls, VPNs e endereços IP públicos, não permitindo conexões de entrada e ocultando aplicativos atrás de uma nuvem zero trust.

- Impede o comprometimento, aproveitando o poder da nuvem para inspecionar todo o tráfego, incluindo tráfego criptografado em larga escala, a fim de aplicar políticas e impedir ameaças em tempo real.

- Impede a movimentação lateral de ameaças, conectando entidades a recursos de TI individuais, em vez de estender o acesso à rede como um todo.

- Bloqueia a perda de dados aplicando políticas em todas as possíveis rotas de vazamento (incluindo tráfego criptografado), protegendo dados em trânsito, dados em repouso e dados em uso.

Além disso, a arquitetura zero trust supera inúmeros outros problemas de firewalls, VPNs e arquiteturas baseadas em perímetro, melhorando as experiências do usuário, diminuindo a complexidade operacional, economizando dinheiro para sua organização e mais.

A Zscaler ThreatLabz recomenda que nossos clientes implementem os seguintes recursos para proteção contra esses tipos de ataques:

- Proteja os aplicativos essenciais limitando a movimentação lateral com o Zscaler Private Access, e estabeleça políticas de segmentação de usuário para aplicativo com base nos princípios do acesso de privilegio mínimo, inclusive para funcionários e prestadores de serviços terceirizados.

- Limite o impacto de um possível comprometimento restringindo a movimentação lateral com a microssegmentação baseada em identidade.

- Evite a exploração privada de aplicativos privados por usuários comprometidos com a inspeção completa integrada do tráfego de aplicativos privados, com o Zscaler Private Access.

- Use a Advanced Cloud Sandbox para evitar malware desconhecido distribuído em cargas de segundo estágio.

- O Zscaler Deception detecta e contém invasores que tentam se mover lateralmente ou aumentar privilégios, atraindo-os com iscas de servidores, aplicativos, diretórios e contas de usuário.

- Identifique e interrompa atividades maliciosas de sistemas comprometidos, roteando todo o tráfego do servidor através do Zscaler Internet Access.

- Restrinja o tráfego da infraestrutura crítica a uma lista “permitida” de destinos conhecidos.

- Certifique-se de inspecionar todo o tráfego em SSL/TLS, mesmo que venha de fontes confiáveis.

- Ative a proteção avançada contra ameaças para bloquear todos os domínios de comando e controle conhecidos.

- Estenda a proteção de comando e controle a todas as portas e protocolos com o Advanced Cloud Firewall, incluindo destinos de comando e controle emergentes.

Práticas recomendadas

Siga as diretrizes da CISA

A conformidade com a Diretiva de Emergência da CISA sobre vulnerabilidades da Ivanti em tempo hábil é fundamental para minimizar o impacto dessas vulnerabilidades.

Implemente uma arquitetura zero trust

As empresas devem repensar as abordagens tradicionais de segurança, substituindo dispositivos vulneráveis como VPNs e firewalls. Implementar uma verdadeira arquitetura zero trust, fortalecida por modelos de IA/ML, para bloquear e isolar ameaças e tráfego malicioso é uma etapa fundamental e crítica. Priorize a segmentação de usuário para aplicativo quando você não estiver trazendo usuários na mesma rede que seus aplicativos. Isso fornece uma maneira eficaz de impedir movimentações laterais e evitar que invasores alcancem aplicativos essenciais.

Medidas proativas para proteger seu ambiente

À luz das vulnerabilidades recentes que afetam a Invanti, é imperativo empregar as seguintes práticas recomendadas para fortalecer sua organização contra possíveis explorações.

- Minimizar a superfície de ataque: torne os aplicativos (e VPNs vulneráveis) invisíveis para a internet e impossíveis de serem comprometidos, garantindo que um invasor não consiga obter acesso inicial.

- Evitar o comprometimento inicial: inspecione todo o tráfego de maneira integrada para interromper automaticamente explorações de dia zero, malware ou outras ameaças sofisticadas.

- Aplicar o acesso de privilégio mínimo: restrinja permissões para usuários, tráfego, sistemas e aplicativos usando identidade e contexto, garantindo que apenas usuários autorizados possam acessar recursos nomeados.

- Bloquear o acesso não autorizado: use autenticação multifator (MFA) robusta para validar solicitações de acesso do usuário.

- Eliminar a movimentação lateral: conecte os usuários diretamente aos aplicativos, e não à rede, para limitar o raio de ação de um possível incidente.

- Desligar usuários comprometidos e ameaças internas: habilite a inspeção e o monitoramento integrados para detectar usuários comprometidos com acesso à sua rede, aplicativos privados e dados.

- Interromper a perda de dados: inspecione os dados em trânsito e os dados em repouso para impedir o roubo ativo de dados durante um ataque.

- Implantar defesas ativas: aproveite a tecnologia de deception com iscas e realize buscas diárias contra ameaças para inviabilizar e capturar ataques em tempo real.

- Cultivar uma cultura de segurança: muitas violações começam com o comprometimento de uma única conta de usuário por meio de um ataque de phishing. Priorizar treinamentos frequentes de conscientização sobre segurança cibernética pode ajudar a reduzir esse risco e proteger seus funcionários contra comprometimentos.

- Testar sua postura de segurança: obtenha avaliações terceirizadas de risco com frequência e conduza atividades de "purple team" para identificar e reforçar as falhas em seu programa de segurança. Solicite que seus provedores de serviços e parceiros de tecnologia façam o mesmo e compartilhem os resultados desses relatórios com sua equipe de segurança.

Conclusão

Concluindo, os produtos de VPN da Ivanti enfrentam graves ameaças à segurança devido a múltiplas vulnerabilidades de dia zero exploradas por hackers apoiados pelo estado. A divulgação inicial revelou CVEs críticos que permitem acesso não autorizado e injeções de comando remoto. Após o lançamento da correção da Ivanti, duas falhas adicionais que permitem o escalonamento de privilégios foram rapidamente exploradas pelos criminosos.

A CISA respondeu com uma diretriz consultiva e emergencial, estabelecendo prazos para mitigar os problemas originais. Com a descoberta de novas vulnerabilidades e a ausência de correções, a CISA emitiu uma diretriz suplementar, obrigando as agências federais a desconectar as soluções ICS e IPS da Ivanti das redes até às 23h59 EST do dia 2 de fevereiro de 2024.

Esta postagem foi útil??

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.